29

сен

2010

Логотипы известных брендов

Логотипы известных брендов в области компьютерной и мобильной технологии

28

сен

2010

Установка и настройка Skype (видео)

Как установить и пользоваться мессенджером Скайп (видео).

Проверка передачи и настройки проги.

Сама программа также присутствует в сборнике.

Проверка передачи и настройки проги.

Сама программа также присутствует в сборнике.

28

сен

2010

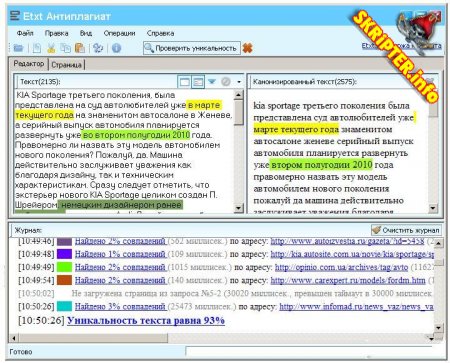

Etxt Антиплагиат - программа по поиску плагиата в сети и оценке уникальности текстов, которая может подробно анализировать тексты на наличие в них плагиата. Etxt Антиплагиат позволяет искать плагиат по основным поисковикам. Вы сможете проверить текст на уникальность, используя программу, быстро и эффективно!

Etxt Антиплагиат

Etxt Антиплагиат - программа по поиску плагиата в сети и оценке уникальности текстов, которая может подробно анализировать тексты на наличие в них плагиата. Etxt Антиплагиат позволяет искать плагиат по основным поисковикам. Вы сможете проверить текст на уникальность, используя программу, быстро и эффективно!

28

сен

2010

Linux: Полное руководство

Linux: Полное руководство

Автор: Колисниченко Д., Ален П.В.

Издательство: "Наука и техника"

Качество: Отсканированные страницы

Формат: PDF

Автор: Колисниченко Д., Ален П.В.

Издательство: "Наука и техника"

Качество: Отсканированные страницы

Формат: PDF

17

авг

2010

Введение

Сетевое сканирование — один из первых шагов в процессе взлома или его предупреждения, так как оно позволяет определить наиболее уязвимые и потенциально опасные открытые порты компьютера. Поскольку каждый компьютер обладает набором определенных особенностей, с помощью сканера портов можно определить, какие службы (FTP-, web-, почтовый сервер и т.п.) запущены на компьютере, а также какая операционная система управляет им. Чем больше служб запущено на компьютере, тем выше вероятность его взлома — ведь каждое программное обеспечение имеет уязвимые места.

Сетевые сканеры предназначены для сканирования определенного сетевого адреса (IP-адреса) или адресов и выявления открытых и, возможно, небезопасных портов на исследуемом компьютере. Тем не менее такие программы применяются, как правило, хакерами для определения возможных уязвимостей и последующего взлома компьютера, а отнюдь не с целью обеспечения его безопасности. Получается, что безопасность и взлом хоть и антиподы по своей сути, но допускают использование одних и тех же средств.

Сетевой сканер Nmap

Введение

Сетевое сканирование — один из первых шагов в процессе взлома или его предупреждения, так как оно позволяет определить наиболее уязвимые и потенциально опасные открытые порты компьютера. Поскольку каждый компьютер обладает набором определенных особенностей, с помощью сканера портов можно определить, какие службы (FTP-, web-, почтовый сервер и т.п.) запущены на компьютере, а также какая операционная система управляет им. Чем больше служб запущено на компьютере, тем выше вероятность его взлома — ведь каждое программное обеспечение имеет уязвимые места.

Сетевые сканеры предназначены для сканирования определенного сетевого адреса (IP-адреса) или адресов и выявления открытых и, возможно, небезопасных портов на исследуемом компьютере. Тем не менее такие программы применяются, как правило, хакерами для определения возможных уязвимостей и последующего взлома компьютера, а отнюдь не с целью обеспечения его безопасности. Получается, что безопасность и взлом хоть и антиподы по своей сути, но допускают использование одних и тех же средств.